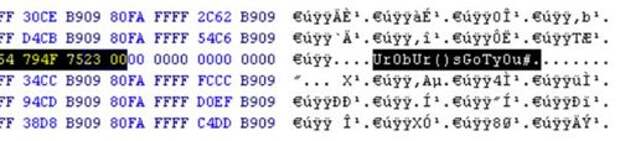

Эксперты ИБ-компании G Data заявили об обнаружении «очень сложной вредоносной программы, предназначенной для похищения конфиденциальной информации». По последовательности символов Ur0bUr()sGotyOu#, найденных в коде руткита, программа получила от первооткрывателей название Uroburos (аллюзия на уроборос, герметический символ в виде змея, пожирающего собственный хвост).

Эксперты ИБ-компании G Data заявили об обнаружении «очень сложной вредоносной программы, предназначенной для похищения конфиденциальной информации». По последовательности символов Ur0bUr()sGotyOu#, найденных в коде руткита, программа получила от первооткрывателей название Uroburos (аллюзия на уроборос, герметический символ в виде змея, пожирающего собственный хвост).

Руткит Uroburos выделяется из массы подобных шпионских программ, тем, что, по данным отчета G Data, создан и работает в интересах российских спецслужб. Сам антивирусный разработчик G Data находится в Германии, в октябре 2012 г. стало известно о приобретении доли 16,3% в нем компанией Натальи Касперской InfoWatch.

Uroburos способен похищать с зараженных компьютеров файлы и перехватывать их сетевой трафик и, как пишут в G Data, использует несколько хитрых трюков, помогающих хакерам добывать информацию из целевых организаций. Целями Uroburos, согласно исследованию, были крупные предприятия, госструктуры, спецслужбы и т.п.

Так, например, Uroburos умеет создавать peer-to-peer-сеть из зараженных компьютеров для обмена между ними данными. В удаленном режиме организаторам атаки достаточно захватить только один ПК, имеющий подключение к интернету, чтобы получить доступ и похитить данные из других компьютеров в локальной сети.

Интересная особенность Uroburos, отмечают в G Data, - это создание и использование им на зараженном ПК для сокрытия своей деятельности двух файловых систем, NTFS и FAT. Стороннему наблюдателю системы видны как зашифрованный файл.

Организаторы атаки используют эти файловые системы в качестве локального рабочего пространства и могут хранить в них дополнительный инструментарий для атак, временные файлы и двоичные данные.

Файловые системы могут быть доступны как устройства \Device\RawDisk1, \Device\RawDisk2, а также как тома \\.\HD1 и \\.\HD2.

Авторы отчета из G Data отмечают, что раработка такой структуры, как Uroburos потребовала огромных инвестиций, а команда разработчиков этой вредоносной программы, очевидно, состоит из высококвалифицированных ИТ-специалистов, которые сейчас работают над еще более продвинутыми версиями Uroburos.

По множеству технических характеристик Uroburos - именам файлов, ключам шифрования, поведенческим особенностям и т.п., G Data предположила, что Uroburos разрабатывала та же группа специалистов, которая совершала в 2008 г. атаки на США с помощью вредоносной программы Agent.BTZ. Тогда, напоминают эксперты, атака Agent.BTZ привела к запрету использования USB и съемных носителей в армии США (атака Agent.BTZ распространилась с флэшки, намеренно потеряной на стоянке Минобороны США).

Согласно исследованию G Data, Uroburos перед установкой в систему проверяет ее на наличие Agent.BTZ, и, если он присутствует, то Uroburos не активируется. В качестве доказательства того, что за созданием Uroburos стоят российские разработчики, G Data приводит кириллицу, обнаруженную ей в коде программы. Русский язык применялся и авторами Agent.BTZ.

Впрочем, отмечает эксперт по информационной безопасности Грэм Клули (Graham Cluley), такие факты не являются стопроцентным доказательством, что за атаку ответственны граждане той или иной страны, не говоря уже о том, что атака организовывалась в интересах ее правительства. С другой стороны, отмечает он, было бы наивно думать, что в мире много стран, которые не пользуются вредоносными программами, уязвимостями и хаками, чтобы шпионить за другими.

Между тем, пишет эксперт в истории с Uroburos удручает отсутствие деталей. До сих пор неизвестно, как он заражает целевые компьютеры (хотя правдоподобными представляются атаки через USB и электронную почту), кто именно был его жертвами и какие данные могли быть им похищены.

Однако, главная неприятность, сообщенная G Data, состоит в том, что старейшая версия руткита Uroburos была написана в 2011 г., и это значит, что он работал никем не замеченным на протяжении не менее трех лет.

Источник: http://universe-tss.su/main/flot/4146-naydeno-rossiyskoe-kib...

Вопрос: На что похож инцидент в сфере безопасности до того, как он стал таким инцидентом?

Ответ: На сетевой трафик

Суть в том, что поскольку специалисты в области информационной защиты в основном изучают события, связанные с безопасностью, а технологии безопасности фокусируются на атаках и их последствиях, они не замечают предпосылки в сетевом трафике, которые ведут к инциденту. С другой стороны сетевые специалисты занимаются мониторингом с уклоном на доступность сети и ее производительность, поэтому пока сеть работает "нормально" преступники могут проникать в сеть и использовать ее так долго, сколько им необходимо. До тех пор, пока они не случайно не включат "переключатель" какого-либо события, связанного, например, с производительностью.

На черном рынке сейчас продаются большие количества украденных учетных данных и преступники могут просто купить доступ в большинство крупнейших сетей. Используя LinkedIn.com, они идентифицируют людей, кто имеет доступ туда, куда нужно им. При этом наиболее подходящие для этого люди работают в департаменте кадров, юридическом отделе или являются руководителями.

Имея учетные данные вашего генерального директора, они начинают атаку, но при этом никаких событий, связанных с нарушением безопасности не происходит, и для всех инструментов защиты никакой атаки вовсе нет. Люди, которые могут видеть сетевые аномалии, работают в отделе управления сетью, но их инструменты также говорят, что никакой атаки не происходит, поскольку они следят за другим. И как вы можете понять, что этот аномальный трафик является преамбулой инцидента, связанного с нарушением безопасности?

http://club.cnews.ru/blogs/entry/hakery_ispolzuyut_dyry_v_sferah_otvetstvennosti_a_ne_tolko_prorehi_v_seti

Свежие комментарии